Článek

Analýzu si také můžete poslechnout v audioverzi.

„Jak tlustý je Kim Čong-un?“ pokládá Adam Meyers z CrowdStrike svou oblíbenou otázku, kterou na dálku testuje uchazeče o práci. Šance na pohotovou odpověď – když však místo ní nastane ticho a konec hovoru, je jasno.

Do této chvíle John, Joe nebo Mike se rázem mění zpět v Severokorejce, který se pod falešnou identitou snažil získat práci na dálku v lukrativním odvětví. Odpovědět na otázku, za kterou by mu doma hrozil přísný trest, mu za to nestojí.

John, Joe nebo Mike budou mít štěstí v jiné firmě – pokud však nepřijde řeč na oblíbené restaurace a koníčky. „Zeptejte se jich, kdo jsou, a rozpadnou se,“ říká o severokorejských IT pracovnících Brian Jack ze společnosti KnowBe4.

Takové historky z pohovorů však těžko mohou být úsměvné, když za nimi stojí daleko znepokojivější realita – západní společnosti nevědomky najímají falešné severokorejské zaměstnance, jejichž legálně vydělané peníze nelegálně financují přísně sankcionovaný režim Kim Čong-una.

Invaze do amerického korporátu

Už v roce 2023 představitelé FBI a ministerstva spravedlnosti varovali, že tisíce IT pracovníků roky tajně posílají miliony dolarů ze svých mezd do Severní Koreje, zneužívají svůj přístup k firemním systémům ke krádežím duševního vlastnictví a virtuálních měn.

Minulý rok americký soud obžaloval 14 Severokorejců, kteří si údajně přišli na 88 milionů dolarů tím, že po dobu šesti let pracovali pod falešnou identitou.

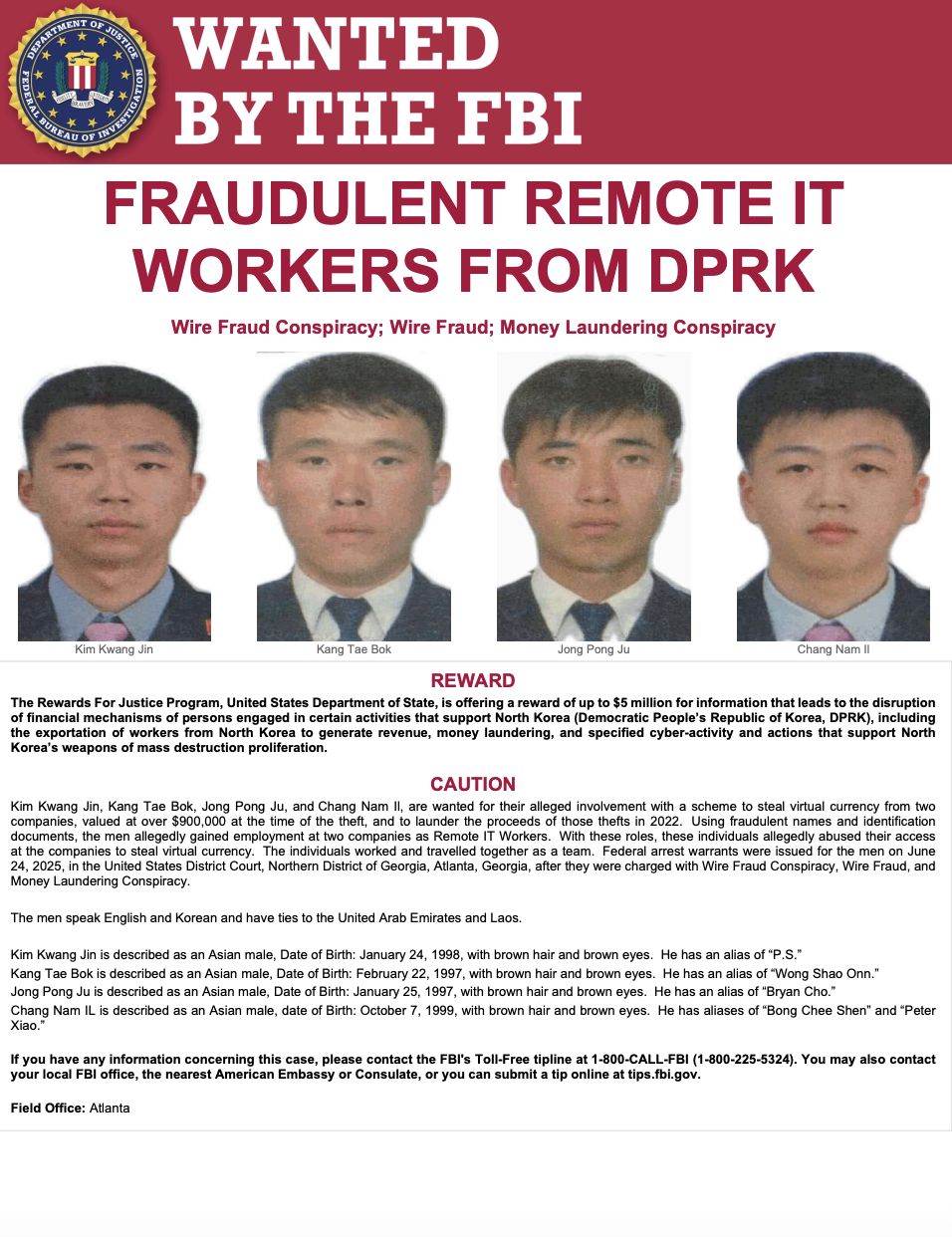

Jedna z mnoha výzev amerických úřadů. V tomto případě nabízí odměnu až 5 milionů dolarů za informace, které povedou k narušení finančních mechanismů osob zapojených do určitých činností podporujících KLDR. Hledaní muži jsou podezřelí z účasti na plánu krádeže virtuální měny ze dvou společností v hodnotě přes 900 000 dolarů.

Americké ministerstvo spravedlnosti letos v červenci vůči falešným IT zaměstnancům vyhlásilo koordinované akce, v rámci kterých zabavilo stovky bankovních účtů, podvodných webových stránek a notebooků spojených s rozsáhlým plánem severokorejských agentů, jejichž cílem bylo infiltrovat přední technologické společnosti a posílat peníze do zbrojního programu Pchjongjangu.

Falešné zaměstnance napojené na severokorejský režim najaly stovky amerických společností.

„Severokorejští pracovníci na dálku se obecně zaměřují na pozice softwarových inženýrů, front-end vývojářů a full-stack vývojářů,“ uvedla Elizabeth Pelkerová, zvláštní agentka FBI.

Severokorejci úspěšně získali zaměstnání ve společnostech z žebříčku Fortune 500, včetně „řetězce luxusních maloobchodních prodejen, významného amerického výrobce automobilů, přední technologické společnosti ze Silicon Valley, jedné z pěti největších národních mediálních společností a výrobce leteckého a obranného průmyslu,“ uvedlo ministerstvo spravedlnosti.

Fortune 500

Fortune 500 je žebříček 500 amerických soukromých a veřejných korporací seřazených podle hrubého obratu každoročně sestavovaný časopisem Fortune. Na předních místech se pravidelně objevují firmy jako Walmart, Amazon, UnitedHealth, Apple, Costco, Microsoft, Chevron, Bank of America, Meta či General Motors.

K obcházení mezinárodních sankcí Severokorejcům nestačí jen pomoc spřátelených zemí, „své lidi“ hledají i na Západě. Možná i proto trvalo několik let, než vyšlo najevo, že si americké firmy pro práci v informačních technologiích najímají Kim Čong-unovy věrné.

Mediálně známý je případ Američanky Christiny Marie Chapmanové, která severokorejským agentům pomohla získat pracovní místa ve více než 300 společnostech, čímž pro Kimův režim vydělali přes 17 milionů dolarů. Tiktokerka Chapmanová byla odsouzena k osmi a půl letům vězení.

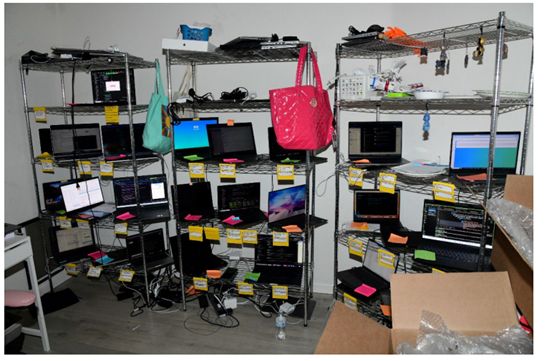

Chapmanová ve svém domě provozovala „notebookovou farmu“, kde přijímala a spravovala počítače amerických společností, aby věřily, že pracovníci se nacházejí v USA. Chapmanová také odeslala 49 notebooků a dalších zařízení dodaných americkými firmami do zahraničí, včetně několika zásilek do města v Číně na hranicích s KLDR. Po provedení domovní prohlídky v říjnu 2023 bylo v jejím domě zabaveno více než 90 notebooků.

Takových „Chapmanových“ jsou však po celých Spojených státech stovky – jednotliví zprostředkovatelé pro Severokorejce perou výplaty, kradou identity a provozují tzv. notebookové farmy, které severokorejským pracovníkům umožňovaly vypadat, jako by pracovali přímo z USA.

Jak se stát americkým zaměstnancem

Jedním z tisíců Severokorejců vyslaných do zahraničí s cílem zapojit se do tajné operace řízené z KLDR byl i Jin-su – dnes severokorejský uprchlík. V rozhovoru pro BBC popsal, jak během let používal stovky falešných identit. Pracoval pro několik společností napříč USA i Evropou a vydělával si nejméně 5 000 dolarů měsíčně. Někteří jeho kolegové si podle něj přišli na mnohem víc.

Zhruba 85 % výdělku posílal zpět do vlasti. „Víme, že je to jako loupež, ale prostě to bereme jako náš osud,“ uvedl Jin-su. „Pořád je to lepší než žít v Severní Koreji.“

Nejvíc času Jin-suovi zabralo získat falešné identity. Nejprve se vydával za Číňana a kontaktoval lidi v Maďarsku, Turecku a dalších zemích s žádostí, zda by mu neposkytli svou identitu výměnou za procento z výdělku. „Když máte na profilu ‚asijskou tvář‘, práci nikdy nedostanete,“ řekl BBC.

S takto získanými identitami pak oslovoval lidi ze západní Evropy, aby se dostal k dalším novým tvářím, které by mohl použít při žádostech o zaměstnání v USA a Evropě. S největší ochotou poskytnout svou identitu se prý setkával u Britů.

Velkým pomocníkem Severokorejců je umělá inteligence. S její pomocí na síti LinkedIn či podobných platformách vytváří účty ideálních kandidátů pro západní firmy – zvolí typické jméno, s pomocí AI upraví fotku staženou z fotobanky, vytvoří lákavý životopis a z Kima je rázem Paul nebo John s bohatými zkušenostmi západního vývojáře, inženýra či technického konzultanta.

Mnoho pracovních míst na freelance platformách ani nevyžaduje osobní pohovor a každodenní komunikace obvykle probíhá například přes Slack, což podvodům výrazně nahrává.

V případech, kdy dojde na online pohovor, na scénu opět nastupuje AI – s pomocí softwarů pro maskování obličeje v reálném čase si mohou Severokorejci dovolit vystupovat na video hovorech jako někdo úplně jiný a pracovat i na několika pozicích najednou. Jsou tak schopni skrýt nejen svou skutečnou identitu, ale i svou skutečnou polohu. Práci obvykle vykonávají ze zemí jako Čína, Laos či Rusko.

Podle analýzy sdílené CNN se mnozí kandidáti s pomocí AI snažili naučit i kulturním zvyklostem – vyhledávali si informace o novoročních předsevzetích či návody, jak napsat přáníčko na Den Díkůvzdání.

Také Jin-su se snažil zaměřovat primárně na americký trh, „protože platy v amerických firmách jsou vyšší“. Tvrdil, že severokorejských IT pracovníků je tolik, že některé firmy omylem zaměstnávají i více než jednoho z nich. „Děje se to často,“ dodal.

Takto legálně zaměstnaný pracovník pak nelegálně převádí svou výplatu režimu Kim Čong-una, čímž napomáhá financování zakázaných zbraní hromadného ničení a balistického raketového programu.

Podvod s IT pracovníky podle OSN generuje od roku 2018 mezi 250 až 600 miliony dolarů ročně. „Někteří zločinci kradou peníze na jachty. Tihle na jaderné rakety. A to je rozdíl,“ dodává Michael Barnhart z Google Cloud.

Tato strategie vychází z podvodů Severní Koreje v 90. letech za vlády Kim Čong-ila. Jeho nástupce, mileniál Kim Čong-un, je přenesl do online prostředí. Podvodům výrazně pomohla pandemie covidu, během které se práce na home office stala běžnou.

Výchova hackerů v KLDR

Jak je však možné, že jedna z nejuzavřenějších a nejchudších zemí světa zvládá tak sofistikovaně pronikat do digitálního světa, produkovat elitní hackery a provádět úspěšné loupeže kryptoměn?

Zatímco běžný Severokorejec je od moderních technologií odříznutý, vybraným dětem se dostává špičkového IT tréninku už od útlého věku. Ti nejprověřenější pak vydělávají pro režim peníze a kryptoměny v zahraničí. A zatímco jinde jsou hackeři postrachy státních struktur, tito pracují přímo pro vládu.

Princip vkládání důvěry do malé elitní skupiny KLDR přináší ovoce – a umožňuje obcházet rozsáhlé mezinárodní sankce uvalené organizacemi a zeměmi po celém světě. Některé státy však i navzdory sankcím umožňují Severokorejcům na svém území provozovat podniky, pracovat na zahraničních trzích a fungovat jako „pěšáci“ šedé a černé ekonomiky.

Řeč je hlavně o Číně, Rusku a zemích jihovýchodní Asie, kde nelegálně pracuje odhadem až deset tisíc severokorejských programátorů.

Jedna věc jsou falešní IT zaměstnanci, samostatnou kapitolu ovšem tvoří skuteční obávaní severokorejští hackeři. Jejich výchova je pro Kimův režim výhodným byznysem – je totiž velmi levná. Severokorejská vláda jí od 80. let věnuje mimořádné úsilí v rámci programu interně nazývaného „Tajná válka“.

Jednotka Lazarus

- Nechvalně proslulá je zejména hackerská jednotka Lazarus, která má vazby na vládu v Severní Koreji. Působí již více než 10 let a stojí za známými kybernetickými incidenty, jako byl útok na společnost Sony Pictures v roce 2014 a šíření ransomwaru WannaCry v roce 2017, který zašifroval soubory obětí a požadoval výkupné v bitcoinech. Zvláště těžkou ránu tehdy utrpěly zdravotnické služby ve Spojeném království.

- Na rozdíl od jiných státních aktérů je Lazarus vysoce finančně motivovaný a snaží se posílit slabou severokorejskou ekonomiku. Díky vládní podpoře a podněcování nehrozí severokorejským aktérům v jejich domovské zemi žádné riziko stíhání. Naopak.

- Průlomový útok skupina podnikla v roce 2016 na bangladéšskou centrální banku, kdy pronikla do mezibankovní sítě SWIFT. Z plánované miliardy dolarů se jim podařilo vybrat „jen“ 81 milionů. Šlo o první známý případ, kdy stát spáchal finanční zločin pomocí kybernetických technologií v takovém rozsahu.

- O pár let později si KLDR vydobyla pověst nejaktivnějšího kybernetického pachatele finanční kriminality na světě.

- Letos v únoru hackeři ukradli při útoku na kryptoměnovou burzu ByBit 1,5 miliardy dolarů a během několika dní zvládli převést na hotovost nejméně tři sta milionů dolarů. Ze všech kriminálních skupin, které se pohybují v oblasti kryptoměn, je právě Severní Korea nejlepší v „praní peněz“.

Takovým privilegovaným a nadaným dítětem byl i severokorejský uprchlík Jang Se-jul. Vystudoval elitní technickou Univerzitu Mirim (dnes Univerzita automatizace), která je hlavním centrem pro výcvik hackerů. Ze zhruba pěti tisíc uchazečů každoročně přijme pouze stovku lidí. Přihlásit se navíc nemůže každý.

U lidí z nižších společenských vrstev vláda předpokládá nižší loajalitu, a tím i větší riziko vyzrazení. Nábor hackerů tak původně zohledňoval třídní postavení, avšak po zpřísnění sankcí a zablokování legálních příjmů z deviz musela KLDR sáhnout po kyberkriminalitě jako alternativním způsobu financování.

Než student úspěšně dokončí studium, čeká jej devět let intenzivního výcviku, který začíná v 17 letech. Denně studenti absolvují šest 90minutových lekcí, během nichž se učí programovací jazyky, operační systémy, ale i vlastní vývoj malwaru a virů. Jejich úkolem je analyzovat způsoby pronikání do systémů nepřátelských států, zejména USA a Jižní Koreje.

Hned od prvního dne jsou studenti rozděleni do tzv. „národních skupin“, zaměřených na různé cílové země (USA, Jižní Korea, Japonsko). Každá skupina má vlastní úkoly a během dvou let se její členové učí jazyk a kulturní zvyklosti cílové země, aby při online interakcích nepůsobili podezřele, popsal uprchlík pro server Chain Catcher.

Na rozdíl od běžných hackerů nemají používat již existující nástroje, ale musí vyvinout vlastní. Podle Janga jsou severokorejští hackeři technicky na úrovni programátorů z Googlu nebo CIA – a možná i výš.

Student, který úspěšně dokončí školu, se tak stává součástí nejvyšší vrstvy společnosti. Může vydělávat až 2 000 dolarů měsíčně, což je dvojnásobek platu severokorejského velvyslance. Navíc dostane luxusní byt o rozloze přes 185 m² v centru Pchjongjangu a řadu výsad.

Hackeři sice mají přístup k internetu a zaostalost KLDR si uvědomují, přesto zůstávají režimu zcela loajální. V rozhovoru pro Business Insider Jang uvedl, že kybernetická válka je reálnější a nebezpečnější než jaderné zbraně. „Tohle je tichá válka. Bitva už začala – bez jediného výstřelu,“ řekl.

Útoky, o kterých se nemluví

Podle etického hackera Daniela Hejdy jsou vývojáři, IT správci a konzultanti pracující na dálku pro společnosti často jednou z největších hrozeb. „Jsou samostatnou entitou mimo řízení danou společností a na svých počítačích často dělají vše. Od správy infrastruktur obřích korporací až po hraní her nebo sledování stránek pro dospělé,“ popisuje Hejda pro Seznam Zprávy.

„U vývojářů se ten problém ještě prohlubuje, protože mají přístup ke kódu aplikací, které jsou například distribuovány globálně napříč internetem, a pokud hacker nakazí zdrojový kód, může dojít k obrovskému problému globální infikace zařízení na celém světě, ze kterých mohou odcizit přístupy, data a mnoho dalších informací,“ popisuje Hejda.

Podle Národního úřadu pro kybernetickou a informační bezpečnost (NÚKIB) byla činnost severokorejských aktérů vydávajících se za IT odborníky zaznamenána v řadě evropských států včetně Německa, Polska či Maďarska.

„Nelze vyloučit, že se oběťmi stanou i instituce v ČR. Obecně je celé schéma pečlivě uzpůsobeno tomu, aby potenciální zaměstnavatel při náboru nepojal žádné podezření. Nicméně podvodní severokorejští IT specialisté se zaměřují na společnosti, ve kterých je hlavním jazykem angličtina – tedy u společností, které fungují v češtině, je menší pravděpodobnost tohoto rizika. Zároveň se tato strategie uplatňuje u tzv. remote pozic, kde zaměstnanec pracuje na dálku u vzdáleného PC, nikoliv u běžných pracovních míst,“ řekla pro Seznam Zprávy Alžběta Dvořáková, tisková mluvčí NÚKIB.

Dodala, že se Česká republika v minulosti již stala obětí severokorejských APT skupin. Podle Zprávy o stavu kybernetické bezpečnosti Česko v minulém roce bylo terčem severokorejské skupiny Lazarus. „Ta měla kompromitovat společnosti činné v obranném průmyslu, a to nejenom v tuzemsku, nýbrž i dalších zemích NATO/EU,“ uvádí zpráva. „Co se týče finančně motivovaných kyberútoků ze strany KLDR, především ransomwarových útoků a krádeží kryptoměn, zde jsou útočníci oportunističtí, a obětí se tudíž může stát i instituce či jedinec v ČR,“ dodává NÚKIB.

Podle Daniela Hejdy Severokorejci zneužívají primárně zranitelnosti a chyb v konfiguraci infrastruktur. „Alternativně jsou zneužívány přístupy z úniků informací, protože jsou často nakažena soukromá zařízení, s nimiž se uživatelé přihlašují do firemních prostředí, a tato zařízení nejsou dostatečně chráněná,“ uvádí Hejda.

Útoky v online světě jsou však i v Česku na denním pořádku, přestože o nich veřejnost neví. „Minimálně jednou měsíčně komunikuji se společností, která se rozhodla zaplatit výkupné ransomware skupině. Tyto informace jsou často neveřejné a lidé o nich ani nevědí. Nejvíce se mluví o společnostech, které sice byly napadené, ale rozhodly se nezaplatit výkupné, a proto byly zveřejněné na tzv. Zdi hanby dané skupiny,“ uzavírá Hejda.